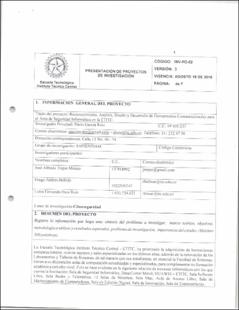

| dc.contributor.author | García Ruiz, Darío | |

| dc.contributor.author | Trejos Motato, José Alfredo | |

| dc.contributor.author | Diego Andrés Beltrán, Diego Andrés | |

| dc.contributor.author | Ossa Ruiz, Luisa Fernanda | |

| dc.date.accessioned | 2023-02-08T00:00:37Z | |

| dc.date.available | 2023-02-08T00:00:37Z | |

| dc.date.issued | 2018 | |

| dc.identifier.uri | https://hdl.handle.net/20.500.14329/475 | |

| dc.description.abstract | La Escuela Tecnológica Instituto Técnico Central - ETITC, ha priorizado la adquisición de herramientas computacionales. nuevos equipos y salas especializadas en los últimos años; además de la renovación de los Laboratorios y Talleres de Sistemas, de tal manera que sus estudiantes, en especial la Facultad de Sistemas, tienen a su disposición aulas de computación actualizadas y especializadas, para complementar su formación académica con alto nivel. Esto se hace evidente en la siguiente relación de recursos informáticos con los que cuenta la Institución: Sala de Seguridad Informática, Data Center Móvil. HUAWEI — ET1TC. Sala Software Libre, Sala Redes y Telemática, 12 Salas de Sistemas. Sala Mac. Aula de Acceso Libre, Sala de Mantenimiento de Computadores, Sala de Edición Digital. Sala de Innovación, Sala de Entrenamiento Digital, Sala Educación Virtual. entre otras; por lo tanto, surge la imperiosa necesidad de contar con herramientas computacionales y políticas adecuadas para el manejo de la Seguridad Informática

La ETITC como toda institución de educación superior, no es ajena a los ataques informáticos y a las vulnerabilidades de su infraestructura tecnológica y teleinformática, necesarios para generar una dinámica contemporánea y vigente en todos los procesos académicos, administrativos y financieros, los cuales requieren de la informática como parte fundamental de su gestión.

La Institución, ha incorporado a su infraestructura tecnológica en los últimos cuatro años, una amplia gama de equipos y programas de cómputo. además de procesos y procedimientos de gestión teleinformáticos de alta tecnología, los cuales requieren de la implementación de políticas y procedimientos en Seguridad Informática para su óptimo desempeño.

La ETITC cuenta con una amplia infraestructura teleinformática, la cual le permite atender con eficiencia los requerimientos impuestos por su naturaleza académica. Cuenta 15 programas de Educación Superior en modalidades de Técnico, Tecnología e Ingeniería y 3 programas de estudios post graduales. Tiene un programa de Bachillerato Técnico Industrial de larga y reconocida trayectoria a nivel local y nacional. (ETITC, 2016).

Por lo anterior es necesario, conocer. analizar, diseñar e implementar diversas herramientas computacionales con diferentes estrategias, metodologias y procedimientos de gestión en los procesos de enseñanza y aprendizaje para optimizar el desempeño académico con la incorporación de prácticas tecnológicas y el manejo de políticas de Seguridad Informática en lo referente a la concepción y manejo de la información en los diversos procesos misionales y de gestión en la ETITC.

Se espera consolidar un conjunto de herramientas computacionales con sus guías y prácticas académicas en la Sala de Seguridad informática como apoyo a los docentes y a los estudiantes en las asignaturas del pensum que involucran la Seguridad Informática,

Se privilegian la metodología de -aprender haciendo" en el proceso de enseñanza y aprendizaje con el material de apoyo desarrollado para las herramientas computacionales más adecuadas en cada uno de las líneas de investigación del Grupo SAPIENTIAM: Seguridad Informática y Ciberdefensa, Vulnerabilidades e infraestructura, Informática Forense y Data Center. | |

| dc.format.extent | 21 páginas | spa |

| dc.format.mimetype | application/pdf | spa |

| dc.language.iso | spa | spa |

| dc.publisher | Escuela Tecnológica Instituto Técnico Central | spa |

| dc.rights.uri | https://creativecommons.org/licenses/by-nc-sa/4.0/ | spa |

| dc.title | Reconocimiento, Análisis. Diseño y Desarrollo de Herramientas Computacionales para el Área de Seguridad Informática en la ETITC | spa |

| dc.type | Informe de investigación | spa |

| dc.rights.license | Atribución-NoComercial-CompartirIgual 4.0 Internacional (CC BY-NC-SA 4.0) | spa |

| dc.rights.accessrights | info:eu-repo/semantics/openAccess | spa |

| dc.type.coar | http://purl.org/coar/resource_type/c_18ws | spa |

| dc.type.driver | info:eu-repo/semantics/report | spa |

| dc.type.version | info:eu-repo/semantics/acceptedVersion | spa |

| dc.contributor.researchgroup | SAPIENTIAM | spa |

| dc.description.researcharea | Ciberseguridad | spa |

| dc.publisher.place | Colombia | spa |

| dc.relation.references | BOGOYA, D.. TORRADO, María C. et al. Competencias y Proyectos Pedagógicos. Capítulo:

Educar para el desarrollo de las competencias: Una propuesta para reflexionar. Santafé de Bogotá. Universidad Nacional de Colombia, Mayo 2000. | spa |

| dc.relation.references | GÓMEZ E., Miro. Lineamientos pedagógicos para una educación por competencias. Capítulo del

libro: El concepto de competencia II. Una mirada interdisciplinar. Santafé de Bogotá. Sociedad Colombiana de Pedagogía. 2002. | spa |

| dc.relation.references | ICFES. Nuevo examen de estado. Propuesta General. Santafé de Bogotá: ICFES 1999. | spa |

| dc.relation.references | Tomado de littp://www.fcpolit.unr.edu.arlredaccion 1/2008/10(1 411a-investigacion-accion-en-

educacion/ | spa |

| dc.subject.armarc | Protección de datos | |

| dc.subject.armarc | Acceso a la información | |

| dc.subject.unesco | Seguridad | |

| dc.type.coarversion | http://purl.org/coar/version/c_ab4af688f83e57aa | spa |

| dc.type.content | Text | spa |

| dc.type.redcol | http://purl.org/redcol/resource_type/INF | spa |

| dc.rights.coar | http://purl.org/coar/access_right/c_14cb | spa |