Mostrar el registro sencillo del ítem

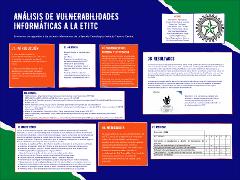

Análisis de vulnerabilidades informáticas a la ETITIC

| dc.contributor.author | Rojas García, Brian Ferney | |

| dc.contributor.author | Espinel Londoño, Cristian Andrés | |

| dc.contributor.author | Yara Rueda, Edinson Jair | |

| dc.contributor.author | Isaza Caicedo, Javier Alberto | |

| dc.contributor.author | Rojas Orjuela, Jenny Valentina | |

| dc.contributor.author | Rueda Quiroga, Juan David | |

| dc.contributor.author | Forero Vargas, Liliana Katherine | |

| dc.contributor.author | Gil Martínez, Luis David | |

| dc.contributor.author | Pacheco Gutiérrez, Manuel Felipe | |

| dc.contributor.author | Cordon Guzman, Mily Alejandra | |

| dc.date.accessioned | 2023-03-09T20:17:41Z | |

| dc.date.available | 2023-03-09T20:17:41Z | |

| dc.date.issued | 2022 | |

| dc.identifier.uri | https://hdl.handle.net/20.500.14329/491 | |

| dc.description.abstract | Se busca realizar un análisis de vulnerabilidades informáticas a la ETITC con el fin de ayudar a la seguridad que tiene la infraestructura informática con la que cuenta la escuela. Se explicará como se ha procedido en la realización de esta actividad, resultados alcanzados y los resultados que se esperan al siguiente semestre con la continuación de este proyecto. | spa |

| dc.format.extent | 1 página | spa |

| dc.format.mimetype | application/pdf | spa |

| dc.language.iso | spa | spa |

| dc.publisher | Escuela Tecnológica Instituto Técnico Central | spa |

| dc.rights.uri | https://creativecommons.org/licenses/by-nc-sa/4.0/ | spa |

| dc.title | Análisis de vulnerabilidades informáticas a la ETITIC | spa |

| dc.title.alternative | Evaluación de seguridad a los sistemas informáticos de la Escuela Tecnológica Instituto Técnico Central | |

| dc.type | Informe de investigación | spa |

| dc.rights.license | Atribución-NoComercial-CompartirIgual 4.0 Internacional (CC BY-NC-SA 4.0) | spa |

| dc.rights.accessrights | info:eu-repo/semantics/openAccess | spa |

| dc.type.coar | http://purl.org/coar/resource_type/c_18ws | spa |

| dc.type.driver | info:eu-repo/semantics/report | spa |

| dc.type.version | info:eu-repo/semantics/acceptedVersion | spa |

| dc.contributor.researchgroup | SAPIENTIAM | spa |

| dc.publisher.place | Colombia | spa |

| dc.relation.references | BlueTeam Guide. Disponible en https://github.com/tom0li/collection-document/blob/master/Blue%20Team%20Field%20Manual.pdf ultimo acceso 11/06/2022 | spa |

| dc.relation.references | Informe del C4 de la Policía, la CCIT y TicTac presenta el panorama en ciberseguridad del país. Disponible en https://www.eltiempo.com/tecnosfera/novedades-tecnologia/reporte-de-ciberataques-en-colombia-2019-de-policia-nacional-y-ccit-428790 ultimo acceso 11/06/2022 | spa |

| dc.relation.references | Informe de ciberseguridad. Disponible en https://latam.kaspersky.com/ ultimo acceso 11/06/2022 | spa |

| dc.relation.references | Que es un pentesting. Disponible en : https://www.campusciberseguridad.com/blog/item/139-que-es-el-pentesting ultimo acceso 11/06/2022 | spa |

| dc.relation.references | Red Team Guide.. Disponible en https://github.com/tanc7/hacking-books/blob/master/RTFM%20- %20Red%20Team%20Field%20Manual%20v3.pdf ultimo acceso el 11/06/2022 | spa |

| dc.relation.references | Tipos de pentesting. Disponible en : https://www.campusciberseguridad.com/blog/item/139-que-es-el-pentesting ultimo acceso 11/06/2022 | spa |

| dc.subject.unesco | Análisis de inspección | |

| dc.subject.unesco | Acceso a la información | |

| dc.subject.unesco | Protección de datos | |

| dc.type.coarversion | http://purl.org/coar/version/c_ab4af688f83e57aa | spa |

| dc.type.content | Text | spa |

| dc.type.redcol | http://purl.org/redcol/resource_type/IFI | spa |

| dc.rights.coar | http://purl.org/coar/access_right/c_14cb | spa |